图纸作为企业核心知识产权载体,其安全性直接关系到企业竞争力。, i1 a& h- m, Z+ O7 c0 M- |" B

2025年,随着AI攻击手段升级和混合办公模式普及,图纸防泄密需求已从单一加密升级为“全链路管控+智能溯源”的综合防护体系。) f& P4 ~4 g5 z$ j9 [" G

本文精选八款兼具技术深度与行业适配性的防泄密软件,覆盖从设计源头到外发流转的全场景防护需求。

6 E! ]4 s1 ?* j& W" c一、安企神软件:国产全链路防护标杆

1 U! N7 \$ X9 b: M, p4 f! Q集加密、监控、审计于一体,能有效地阻断泄密路径。

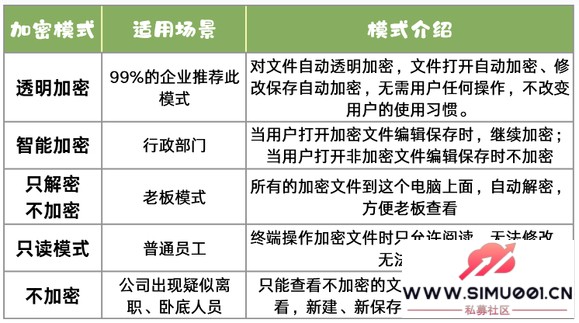

) A) |: l8 ?: q五种加密模式:透明加密、智能加密、只解密不加密、只读、不加密。

" I% |7 ?. q( h* d1 J$ S

2 j2 d% r1 ~6 n: U& b. I( c9 K

5 G/ g* m6 r# N& [* X( W4 P图纸一旦离开授权环境,就会变成乱码,非法用户根本打不开。

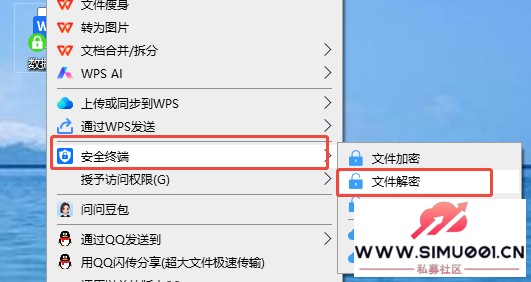

( X. b1 ]- K# B) x文件外发管控:如果要给客户发文件,必须经过审批

/ `6 W5 b! o3 V

+ V) A: x* [" y! J6 M0 R. }

+ V) A: x* [" y! J6 M0 R. }

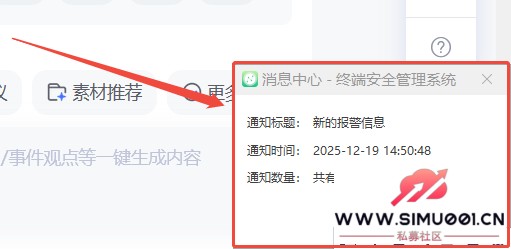

敏感词报警:这个软件内置了一个关键词库,你可以把“机密”、“专利”这些词加到里面。( U. t3 a- d4 S; y9 X& p1 [; o

软件会实时监测图纸中的敏感信息。一旦检测到违规外发行为,立即触发警报并阻断操作,同时推送通知至管理员。

' Z1 v" k' c6 j9 I8 q& X/ C7 r4 N" c: s3 h0 @8 e+ Z& E4 t

- _* G: D* k, ^! ^) Q3 B1 D

- _* G: D* k, ^! ^) Q3 B1 D

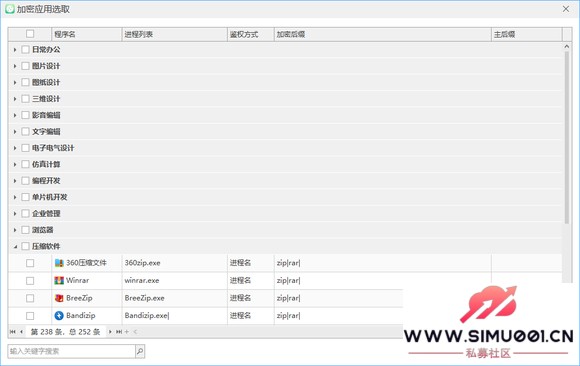

加密应用库:支持AutoCAD、SolidWorks、Pro/E等多种图纸格式。如果没有你在用的软件,可以开放权限自主添加。1 B; ]0 F# A* K1 Z) H( B* {0 v

( C1 i& i: U, |3 z0 ^

5 _% }. v$ k! ^0 w. L

5 _% }. v$ k! ^0 w. L

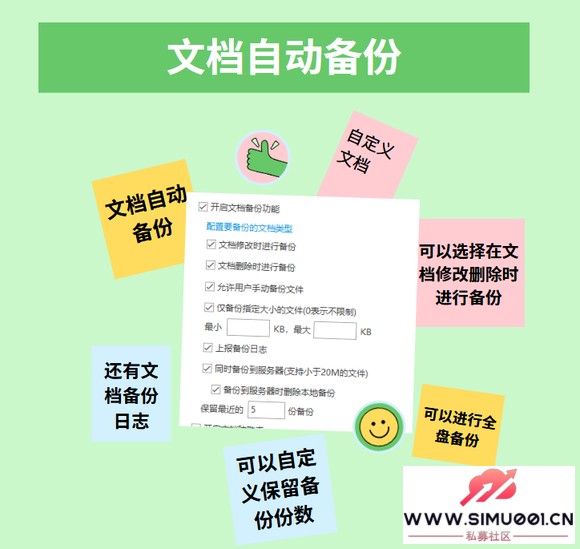

文件备份:修改时备份、删除时备份、手动备份,防止有人心怀不轨,试图篡改或删除图纸文件。& @0 H: |& S: u* L4 w

4 X8 @ |' _) f( m# ^

( x7 Z8 b6 I* }1 E) }9 c. m离线模式:员工需要带着图纸外出办公?给他设置一个离线模式,设置有效时间(如24小时)。

% g- W4 z; B4 M& m: [ G. O员工在正常期限内,可以正常操作加密文件,一旦过期,文件将无法打开。- i' |( I7 |' S; U4 k; n

二、DKLVM:中大型企业智能防护中枢

5 q* X& _- ~* i* k9 }+ ]/ q+ T核心优势:以“AI行为分析+全场景加密”为核心,覆盖设计、生产、协作全流程,获等保2.0三级认证。

* r/ H+ m- T8 }' O技术亮点:! E2 }5 ?1 b0 v, v) q2 d g! i u

智能加密策略:自动识别高价值图纸(如含“核心技术”“机密”关键词的文件),强制启用AES-256加密,普通通知文档采用按需加密。1 s4 K* }# L" p

外设精细管控:禁止USB存储设备写入,仅允许读取;限制蓝牙传输范围至10米内;禁止截图工具截取加密文件内容。

0 n: @# f: f. r0 n1 T风险预警系统:通过机器学习建立员工操作基线,深夜批量下载、频繁访问敏感目录等异常行为触发实时告警,并联动屏幕录像取证。5 U9 y( W2 Q F: a* G, R, n

跨平台兼容:支持Windows/macOS/Linux,适配VMware、Citrix等虚拟化环境,满足跨国企业多分支机构部署需求。8 F' @: g( p; @! q7 c

三、GKVR软件:设计行业深度定制方案

, h6 e! z7 u3 v3 s; r b, G核心优势:专注建筑设计、机械制造领域,以“图纸指纹识别+行为基线分析”技术实现精准防护。! y5 M5 a' y4 t& u( o: m& L

技术亮点:! s+ N" T& W% f' s: a0 d

内容指纹标记:提取图纸特征值(如线条密度、图层结构)生成唯一数字指纹,即使文件被篡改或重命名,仍可追溯源头。

& l I) l; V' j1 u/ p动态权限调整:根据项目阶段自动调整权限,例如合作初期仅允许合作方查看基础图纸,中期开放部分编辑权限,后期收回所有外发文件权限。0 I1 m% Y4 j( r6 V

离线管控:出差员工启用离线模式后,加密文件在本地可正常编辑,但超过设定时间(如72小时)或脱离企业网络即自动锁定。7 H0 d3 E% q. c3 m* k

区块链溯源:将图纸操作记录(如修改时间、审批流程)上链,确保审计日志不可篡改,满足司法取证需求。

9 D! Y* h' g1 G8 K2 D四、FNJSD软件:中小企业轻量化防护首选# {5 s# Q& D9 E1 v0 r. G; A

核心优势:以“智能防护+极简操作”为核心,安装包仅15MB,支持快速部署,适合无专职IT团队的企业。

" m; V: T9 x# J/ V技术亮点:, K" q; |; F& [# N: P

自动敏感识别:内置建筑、制造、电子等行业敏感词库,自动标记含“技术参数”“客户名单”等关键词的图纸并加密。! I+ Z5 I% ]5 F: |

一键外发审批:外发图纸时,接收方需通过企业微信/钉钉扫码验证身份,并设置打开次数(如3次)、有效期(如7天)及阅读水印。

! m1 h* Q0 {' }8 d: l6 i: ]设备白名单:仅允许授权的U盘、移动硬盘接入,非白名单设备插入后自动弹出警告并上报管理员。+ _7 N& P* j7 P0 _

可视化审计:生成“文件流向热力图”,直观展示图纸在部门间的流转路径,帮助优化协作流程。2 L* e# G4 I3 L! ~. k, t9 k0 \

典型案例:某机械加工厂通过安在软件拦截了通过微信外发的500MB零件图纸,避免技术泄露。5 X. X% Z5 K, Y7 [

五、DataShield:云端协作安全方案$ Q, F, M3 d$ ? O5 T- O" P* z

核心优势:专注云存储场景,支持阿里云、腾讯云、AWS等主流云平台,实现“本地加密+云端同步”双保险。- d3 \$ D8 z! E j

技术亮点:

7 S+ l% h9 j0 ^' j7 |云端加密网关:在文件上传至云端前自动加密,下载至本地后自动解密,确保云服务商无法获取明文数据。0 H# e% k/ v& |" a5 v/ S$ n

共享链接管控:生成加密文件共享链接时,可设置密码、有效期、下载次数,并限制仅企业内部IP可访问。. F* T6 G' E2 d( s9 W* A) f

协同编辑防护:多人同时编辑加密图纸时,系统自动记录每次修改的版本差异,防止恶意覆盖或篡改。! \ V! `4 `) k. y) X

移动端安全:支持iOS/Android端查看加密图纸,但禁止截屏、录屏,且文件仅在应用内可打开,退出后自动清除缓存。

; W9 |1 ~4 Q& G4 p. H& A( K. `典型案例:某互联网企业通过DataShield保护了云端存储的10万份UI设计稿,避免因员工误操作导致的设计资源泄露。

1 _& @+ |1 T5 G2 v六、F-Secure Elements:医疗行业合规专家* X( E5 g) t/ \, [- G

核心优势:符合GDPR、HIPAA等国际标准,专注医疗、金融等高敏感行业,通过ISO 27001认证。

, ~8 R2 B& H5 L6 D; o' s$ W技术亮点:

! `4 e2 _* e3 A$ |. [# X S# [隐形水印技术:外发图纸时嵌入点阵水印,即使通过截图或拍照泄露,也可通过图像分析追溯至具体设备或用户。

* ~4 r' |& R2 r0 uU盘专项管控:支持按设备类型(如只读U盘、加密U盘)或序列号设置白名单,防止非授权设备接入。

/ F: \7 K: h" I8 Z1 y8 ~数据脱敏引擎:针对含患者信息的医疗图纸,自动隐藏姓名、身份证号等敏感字段,仅保留诊断结果等非关键数据。4 S; b( d# i. I7 I- J3 A

审计日志分析:生成符合HIPAA要求的合规报告,详细记录文件访问、修改、外发等操作,满足监管审查需求。

% v Y( j% f W典型案例:某三甲医院通过F-Secure Elements保护了含患者隐私的CT影像图纸,避免因数据泄露引发的法律风险。

$ W0 u$ q7 x: D1 k2 c) B: R* r七、Rohos Disk Encryption:隐蔽防护黑科技5 L9 Z4 b9 n, w. d {: H

核心优势:以“虚拟加密磁盘+隐藏卷”技术实现物理级防护,适合芯片设计、军工等高保密需求场景。

) ?! \6 l; a) q技术亮点:

/ e& B1 p8 O9 E1 w隐藏加密卷:创建虚拟加密磁盘后,可设置“伪装卷”和“真实卷”,伪装卷显示为普通文件夹,真实卷需输入双重密码才能访问。8 t$ i+ Q5 T0 z, C7 P; g2 H% d

硬件绑定加密:将加密密钥与TPM芯片或USB密钥绑定,即使硬盘被拆解,攻击者也无法获取数据。7 y; S+ U& f! m1 e4 A7 x

防暴力破解:连续10次输入错误密码后,加密卷自动锁定,需通过管理员重置或插入绑定密钥解锁。

$ p! [$ e& {6 e7 x* Y$ }跨平台兼容:支持Windows/macOS/Linux,适合多操作系统混合环境。

$ {. Y& y# y3 O典型案例:某芯片设计企业通过Rohos Disk Encryption保护了EDA设计工具生成的GDSII文件,防止核心IP泄露。

: ]7 Z$ u: K2 i5 M U八、ESET Endpoint Encryption:轻量化全能选手

, g4 y: _% ]/ t核心优势:安装包仅5MB,免费版支持8GB加密分区,付费版无容量限制,适合预算有限的中小企业。. _( P# o/ ]' }1 O3 K3 Q

技术亮点:7 e( O5 V1 t* o

全盘加密:支持AES-256、Blowfish等算法,可加密整个硬盘或特定分区,防止设备丢失导致的数据泄露。

2 _1 t! ^* f" d0 g: W* C邮件加密插件:与Outlook、Thunderbird等邮件客户端集成,发送加密邮件时自动生成随机密码并通过短信或邮件发送给接收方。5 b0 H- [+ @9 Z0 J. _; h/ Y4 C0 U

文件级加密:支持对单个文件或文件夹加密,加密后的文件可正常通过邮件、网盘传输,接收方需输入密码才能解密。& w0 k4 k9 g+ \* p5 h

远程管理:通过云端控制台统一管理终端加密策略,支持批量部署、密钥回收、日志审计等功能。3 Z% H" A5 a: X0 t N" H

典型案例:某物流企业通过ESET Endpoint Encryption保护了含客户地址的配送路线图,避免因设备丢失导致的信息泄露。5 T7 H, z9 M, v! h, m9 _) L: b

以上就是小编分享的全部内容了,如果还想了解更多内容,可以私信评论小编哦~$ E6 l, {$ w1 B3 U. [/ d9 z! @

责编:婵婵 |  |手机版|Archiver|

( 桂ICP备12001440号-3 )|网站地图

|手机版|Archiver|

( 桂ICP备12001440号-3 )|网站地图