某大学因终端设备类型复杂、数据敏感度高,面临“场景专业、数据敏感、合规严格”三重挑战。传统安全工具因适配性不足,导致策略覆盖率差,敏感数据通过U盘外泄风险突出。

0 X9 B: a4 v; u6 J. g) D终端安全管理已从“基础防护”升级为“企业数据安全的基石”,什么是终端安全管理?3款终端安全管理系统分享,2026年推荐!0 a f; E) O4 y! U# h% h( ~- {+ v$ Y

; t; I' I2 R8 k% }9 l) B6 {

1 P. s& g0 O0 c# b' O一、中科安企软件:企业终端安全的“全能卫士”

9 x9 L* b2 D: @% D2 D. f搜索官/*/网可获取免费试用方案,软件集加密、审计、监控于一体,功能强大,安装方便,几分钟便可安装完成。& A# h- s. s& E8 F- q2 b& N

3 `' X3 U4 h8 ^% W1 u K

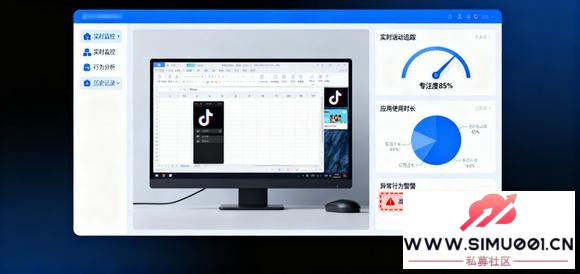

& T1 ^8 u0 J% d3 G1. 上网行为审计:破解“员工摸鱼与数据泄露”困局7 B, l! _: h6 ]4 l, C7 d5 h/ r

痛点:员工工作时间访问娱乐网站、下载非法软件,导致效率低下且增加安全风险。

" _4 D) v9 E1 a- A记录访问的网址、标题、时间及浏览器类型,区分工作相关网站与娱乐网站;

) L3 a- W: S" q0 I& ^$ s5 J捕获搜索引擎关键词,分析员工关注点;

$ r0 j* Z% L! K! k1 F" v: ~支持微信/QQ/钉钉等即时通讯工具的对话记录审计,防止敏感信息外泄。

* o% p) P& P( `8 i R, |* k. C7 b& F, D% Z! V

( ?: C! u1 U: g0 g' B. R5 [: g, ^

( ?: C! u1 U: g0 g' B. R5 [: g, ^

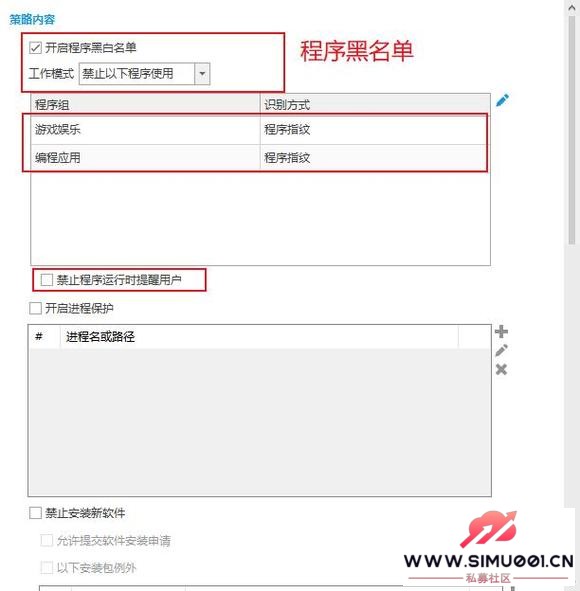

2. 上网权限管控:破解“非工作应用滥用”困局

- w* y2 a; u* f% j痛点:员工随意安装游戏、炒股软件等非工作应用,占用带宽并可能引入恶意程序。

# a0 X: [1 l( ^2 L9 A软件支持网站黑白名单与程序黑名单功能,可禁止访问指定网站(如视频、购物平台),或限制特定程序运行(如游戏、P2P下载工具)。" d9 x! M: \6 C; @1 d

4 ~* f# L/ q& z8 I

$ @- V! Q+ W7 F% x& E' F1 L: c7 f

$ @- V! Q+ W7 F% x& E' F1 L: c7 f

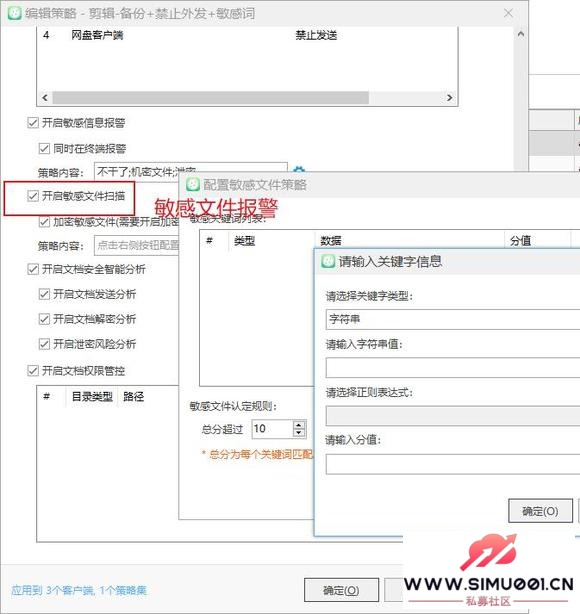

3. 数据防泄密:三重防护筑牢“数据安全堤坝”

: O. O0 T/ e/ \: p+ `* T痛点:数据泄露是企业最担忧的风险之一,传统方案难以覆盖碎片化泄露场景。

0 K7 @( O; |7 c9 ?( @) j, d+ \' o透明加密:对核心文件(如设计图纸、客户名单)自动加密,仅授权终端可解密。

5 ^8 u+ t' z! a" Q1 C5 m5 |程序管控:禁止通过QQ、微信、浏览器等途径外发文件,或仅允许特定程序(如企业邮箱)发送。9 [+ g/ Z" S( o5 }# L

敏感文件报警:当员工尝试拷贝、删除或修改含关键词(如“合同”“密码”)的文件时,系统立即触发警报并阻断操作。

' h6 h) Q* t6 A4 a

l- @' U3 l0 w- M& P

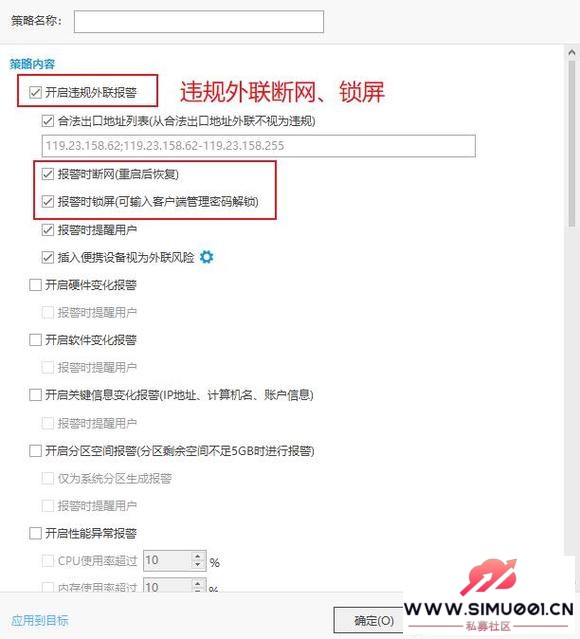

9 \8 {$ Y/ P0 t$ v' {4. 违规外联报警:实现“断网+锁屏”双机制6 H3 f5 @" N- o& p2 |# l

痛点:员工违规连接公共WiFi或非法热点,可能导致终端被植入木马。9 t6 I5 _. p1 ?, a/ f

软件实时监测网络连接状态,一旦发现违规外联,立即触发断网+锁屏双机制,并记录外联时间、出口地址等信息。

' |4 X: [6 w4 t4 E( N/ ?. o! Y7 U8 |0 v# z; j" O0 f+ n

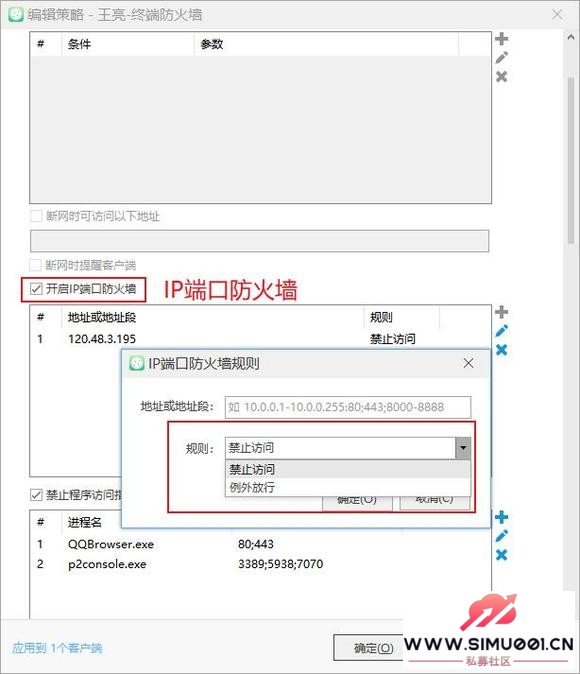

+ v) G$ b& l& w" L: w' k8 X5. 终端防火墙:构建“网络访问隔离墙”

5 \) J, c' ]$ y/ A0 ?/ g# M痛点:终端设备缺乏访问控制,易成为攻击入口。

3 H* f8 B/ P/ p# M6 J X禁止访问外网:限制非授权终端访问互联网,保障内网安全。5 r4 I2 X& y( `2 z0 n2 g

IP端口防火墙:通过驱动级防火墙阻断非法外联,支持按端口、IP地址设置访问规则。5 J/ c6 U ~7 c7 P" q J9 a

" Q, L: E* R) y9 E: T& j x& Z: p

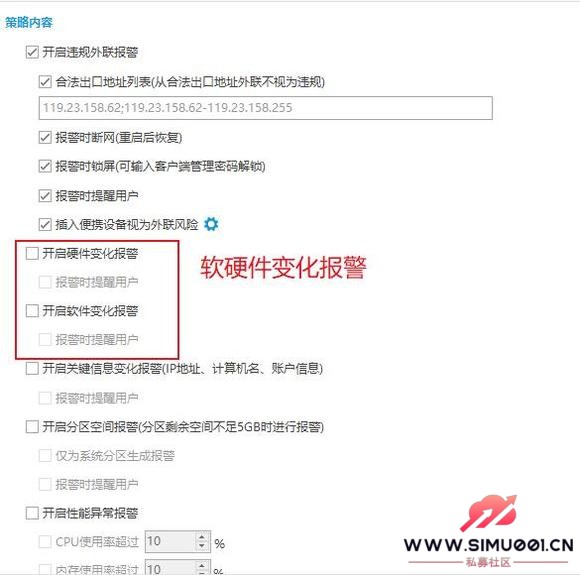

: ?: E0 F' V2 A- `# Z8 E! U' ?1 ~9 m6. IT资产统计与变化报警:实现“资产可视化管控”

! ^! @( P6 S# |4 c痛点:终端设备数量多、类型杂,传统管理方式效率低下。

/ d/ w9 e: Z- G" U7 {& q- p5 w5 L软件自动扫描并收集终端硬件(CPU、内存、硬盘)与软件(操作系统、安装程序)信息,建立动态资产清单,实时更新设备状态。0 k% d- E5 | ~( l, M. m( y

当硬件变更(如新增设备、硬盘序列号变化)或软件安装/卸载行为发生时,立即触发报警。6 X5 b$ L! C/ U2 v

! E6 h7 P3 [! u! s e

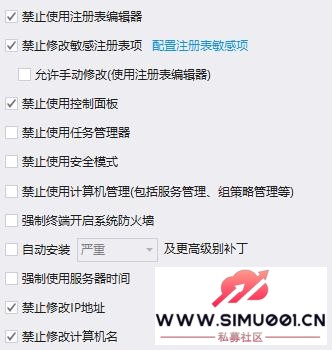

- ?. X5 i( S. N+ M. g( S7 x7. 电脑使用权限管控:防止“系统配置篡改”1 p+ E0 u+ z7 y4 i

痛点:员工随意修改IP地址、计算机名或使用注册表、控制面板,可能导致网络冲突或系统故障。, D* S" t% K8 v3 b* S

软件支持精细化权限管理,可禁止修改关键系统配置,确保终端环境稳定。! p: F5 k9 q" f# D/ r

# T- t7 I% P6 l4 _ q h

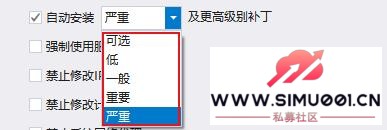

0 M) X( Z% @' h( H' b8. 补丁管理:构建“漏洞修复闭环”5 U" q! U/ o0 R' Q1 ]) S- k: B2 J0 \4 m

痛点:未及时安装系统补丁是黑客攻击的常见入口。

' O6 d6 }; P& ?! E) {4 Y& X: E软件自动检测终端缺失补丁,支持批量推送安装,并生成已安装/未安装补丁统计报告。0 l# G2 E8 q# v3 P1 P

+ u) f4 {" h( L1 B& }3 ~& q* |& w

8 j$ b% a, B' O6 x4 Z6 N

8 j$ b% a, B' O6 x4 Z6 N

二、zkaq系统:“安全中枢”7 M$ C. N5 z& V/ ?; {4 K# k

核心优势:提供攻击面缩减、上网行为管理、外设管控等功能。

2 y+ ~+ h# F& Q; D上网行为管理:支持网站黑名单、程序黑名单及时间管控,可设置U盘仅读取、仅写入或禁止使用权限。

2 Z! q/ F, a! `3 S9 j) `% F违规外联报警:实时监测涉密电脑连接外网行为,生成审计报告用于事后追责。) Y* R6 X8 l$ J( T) S. ~' E& G

补丁管理:自动推送系统补丁,支持远程操作员工电脑安装软件、排查故障。& f- z$ l' @6 B) t/ i

适用场景:制造业、金融圈等对效率与安全要求高的行业。

8 s, z0 f+ c$ _" |5 q& Q. n. X4 b* `. D( i) s! Y6 U: c

; X' A1 k% M# L

; X' A1 k% M# L

三、全瑞素软件:云原生安全的“闪电侠”0 I3 T0 L" u3 v# T. | d

核心优势:基于AI行为分析识别“无文件攻击”“勒索软件”,无需病毒库即可实现0.1秒拦截。

$ ~) f) K2 z/ e& Q Q( F3 ^数据防泄密:通过沙盒分析功能隔离未知程序,防止加密挖矿木马逃逸。

7 P2 s% d+ v: [2 ]( [/ o终端防火墙:支持跨平台(Windows/macOS/Linux)防护,阻断恶意IP连接。7 k; G h4 f4 G& T

IT资产统计:自动发现终端设备,生成硬件/软件清单,支持分场景下发策略。

7 d1 \2 [6 h( T: `适用场景:远程办公、快速扩张的科技公司,尤其是互联网企业等“病毒高发”场景。3 O9 T7 W" N5 \+ E0 C8 l. j* N

2 R- I$ t. d% D' M: v

' m+ u" K' L9 V0 ?( l* d

' m+ u" K' L9 V0 ?( l* d

结语:终端安全管理,选对工具是关键* k+ g/ b8 N- h7 D; L& ^

在2026年的数字化战场中,终端安全管理已从“基础防护”进化为“智能免疫系统”。8 L4 |( F3 y1 ?- z+ s

企业需根据自身规模、行业特性及安全痛点,选择“能用、会用、好用”的工具,让安全投入真正“好用不亏”,而非员工眼中的“麻烦枷锁”。

; q3 G0 a3 d4 I5 o" K/ }$ A$ I#终端安全管理系统#

, C6 l k+ O8 m2 U责编:付 |  |手机版|Archiver|

( 桂ICP备12001440号-3 )|网站地图

|手机版|Archiver|

( 桂ICP备12001440号-3 )|网站地图