离职员工通过U盘拷贝带走核心算法代码,卖给对手公司,造成该企业直接经济损失超千万元。& I2 s4 g. u6 P' i4 z& ]/ z

传统源代码管理依赖员工自觉的防护手段,在移动办公和跨团队协作场景下形同虚设。源代码如何加密?分享3种源代码加密的方法!安全可靠!) T- u: J0 C2 I9 S

2 T J, i! ^) E' a+ R% U# v

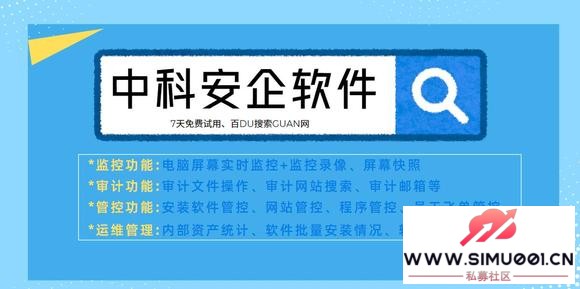

# N4 P. e; y1 ]# c8 I一、中科安企软件:源代码加密的“六边形战士”

! k$ T6 e$ S$ D) Y0 ]软件以“加密-监控-审计”三位一体架构,覆盖数据全生命周期,尤其适合金融、制造、科技等高风险行业。; X5 Q3 I7 y' R+ j- S& q8 N

搜索官/*/网可获取免费试用方案,软件符合《网络安全法》《数据安全法》《个人信息保护法》等法规要求,功能强大,安装方便,几分钟便可安装完成。

9 q- _' k2 Z, I; o* h" M0 ?5 A# _9 ?. C5 ]

# E( ?8 x& m+ b, C! n* a( J$ p

# E( ?8 x& m+ b, C! n* a( J$ p

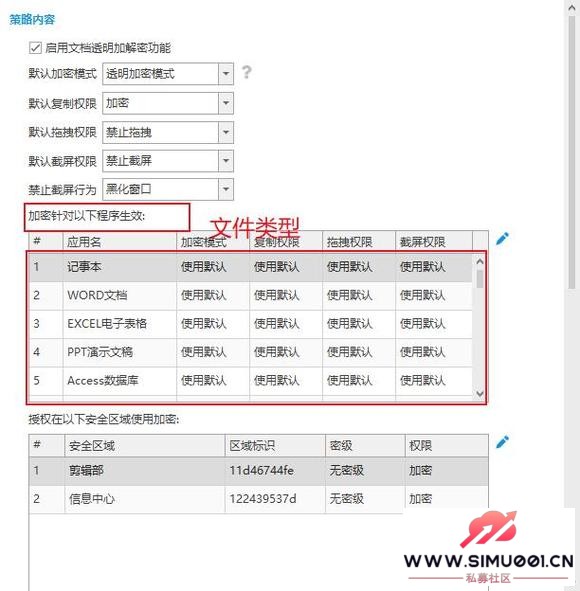

1. 透明加密:让安全“隐形”,效率不降级

0 h3 J" I, z3 ]; F1 e& J) e" p企业痛点:传统加密需手动操作,开发者因流程繁琐而绕过防护,导致“加密软件形同虚设”。

% g8 r0 e2 C( E7 A; D8 i, Y0 g透明加密:软件针对应用及应用产生的后缀加密。4 u, B% K$ Q3 T( ^( J! h% O4 Y

文件在创建、编辑、保存时自动加密,用户无需额外操作。加密后的文件在企业内部正常流转,但一旦违规外发,外界打开即为乱码,从源头阻断数据泄露风险。1 l- q9 N, x* @4 L* F

智能加密模式:本地生成的文件默认不加密,但可打开并编辑公司内部加密文件,且编辑保存后仍保持加密状态,确保数据安全。

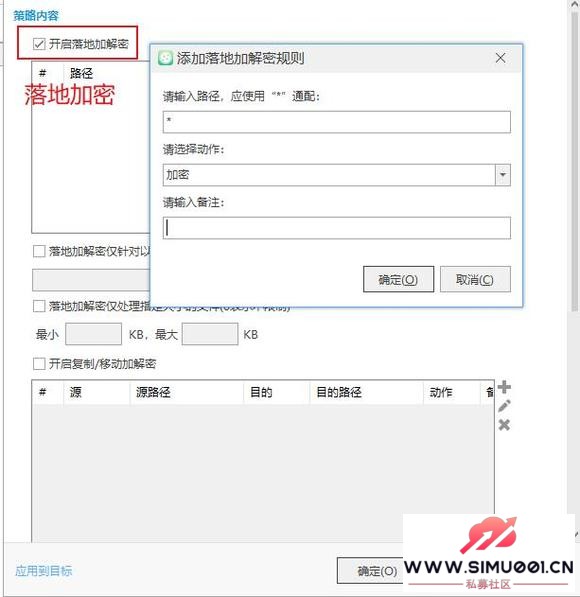

0 ?/ R4 U5 b. l% j3 K落地加密:文件到达本机时自动、强制性的加密,防止员工收到文件后故意不打开直接转发造成泄密问题。/ y8 I$ k! y5 }

8 x/ I7 [$ P0 H; K

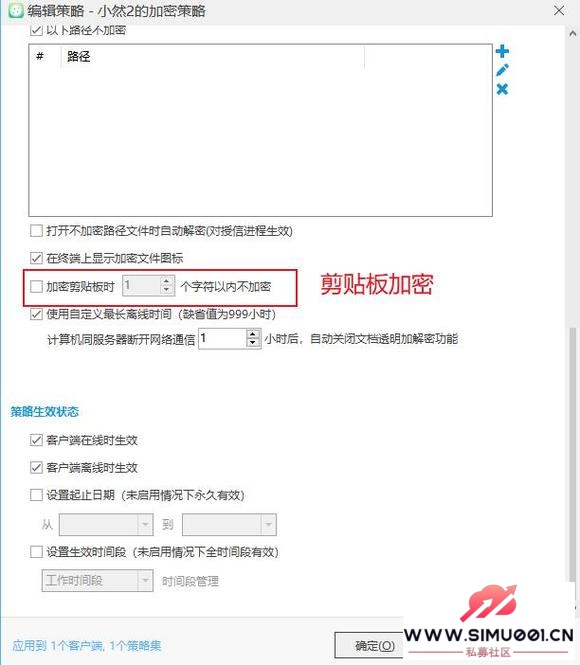

, @5 u6 \6 s0 h2 x T# U2. 复制/剪贴板加密:阻断“无感泄密”通道

* \( d- A1 n6 }1 [ k企业痛点:复制粘贴成为泄密“重灾区”,员工通过微信、邮件外发代码片段时难以追溯。 ^1 z% f; h1 o/ P

当员工尝试复制加密文件内容,粘贴后系统自动显示“您复制的内容已被加密处理”,防止通过剪贴板泄露敏感信息。0 Z% f3 R4 Z5 F4 O1 {

支持按文件类型或敏感等级设置复制权限,例如禁止复制核心算法段,但允许复制普通注释。+ G: k8 A6 ^9 @' U) A* X9 B

" I$ M( M2 l. Q* L& }

8 c7 C% W1 z$ B" j/ e) b0 r

8 c7 C% W1 z$ B" j/ e) b0 r

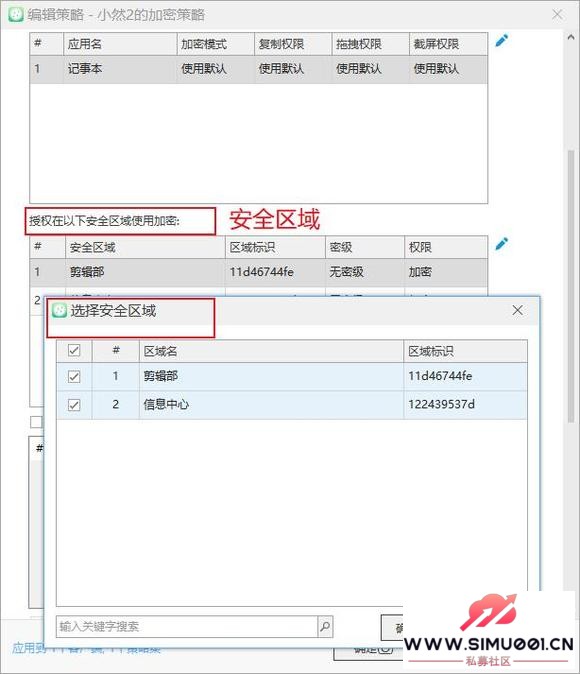

3. 安全区域:构建“数据防火墙”! P' \# P( n3 P1 b2 M( @

企业痛点:部门数据“孤岛”与越权访问并存,研发部代码被市场部随意查看,导致商业机密泄露。

. E+ t. r }" L8 e( ^+ b2 D通过“部门安全区域”功能,企业可按部门划分独立数据空间,部门之间密钥不同,不可互相访问。. u# D5 {. V3 w |1 J5 E' ]: }

* _1 U& v+ I$ ^

. |6 U; |$ p4 c/ r; V4. 银行级加密算法:量子计算时代的“安全基石”

* g% N9 I) @1 o4 V% F企业痛点:单一加密算法易被破解,尤其是面对量子计算机的潜在威胁。

7 E; |) m N+ x9 Y) K2 Z2 \; I4 Y解决方案:2 l; n/ U2 L3 }. @+ l' v q# o" D

采用AES-256(国际通用高强度算法)与国密SM4(中国自主可控算法)双重加密,符合等保2.0三级标准。

/ j: ~) ~! [2 {4 n6 t! h/ n* p动态密钥管理功能可按时间或事件触发密钥轮换,防止长期使用同一密钥导致的破解风险。

6 s8 u6 f9 l- ]! Q6 n+ |0 }! U7 P2 Y5. 全类型支持:从代码到多媒体“一网打尽”+ L$ {$ E1 q, I

企业痛点:传统加密工具仅支持文档类文件,特殊格式(如.swc、.pyc)成为防护盲区。2 a9 D4 u$ L0 d. j+ _

解决方案:

9 c* Z# D5 j2 ~( A4 Q" Y1 O# y/ M支持代码类(Java/C++/Python源代码、Git仓库文件)、图纸类(.dwg、.psd)、多媒体类(MP4/AVI视频、PNG/JPG图片)等全类型文件加密。

7 x6 h+ {: Z; g# @# ?9 k& }

: w8 q: r0 J" }) b& ]- R- L$ x/ T

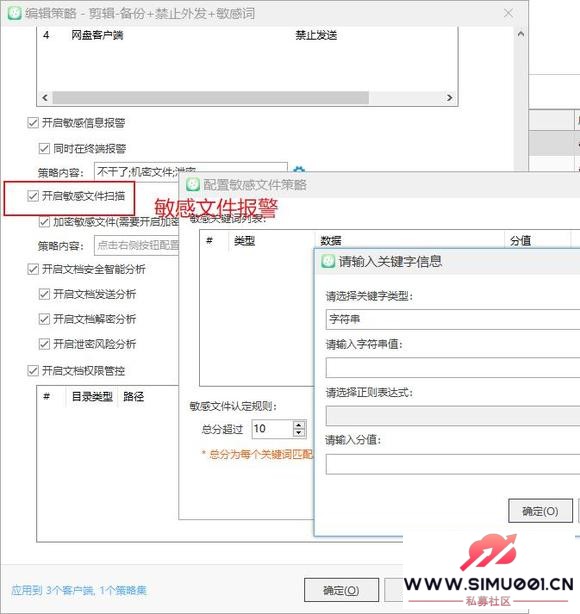

+ Q9 R* Y- Z% Q h% f6. 敏感文件报警:24小时在线的“数字哨兵”1 c3 M% {3 b; f6 M. _

企业痛点:敏感信息外发“无感知”,事后追溯难,导致损失扩大。. p7 F( o# R& @( {/ ]

内置“客户名单”“技术参数”等通用敏感词库,支持自定义行业专属词库(如医疗行业的“临床试验数据”)。

5 K2 v0 D5 {( C2 g9 r当员工尝试通过微信、邮件外发含敏感词的文件时,系统立即阻断传输并触发弹窗告警,通知管理员。) M% d% S$ {9 P' Z. X

$ W9 g; i4 C2 o

. K& x5 f5 j( |( B/ k

. K& x5 f5 j( |( B/ k

7. 文件操作记录:全生命周期审计“黑匣子”- y; q) y- Z3 d: l. \+ {

企业痛点:文件操作“无痕”,泄密后难追责,传统日志分散难查。

, Q4 l8 o, {( U记录文件新建、编辑、保存、删除等操作,以及文件的大小、路径等信息。

& N( b' z' z5 h( \6 ]5 U1 m生成可视化操作日志,操作日志采用区块链技术存储,不可篡改,一键导出带时间戳和水印的记录文件,满足《网络安全法》取证要求。 P2 p& ]7 D2 F" c; p3 \6 C

( d- J/ B8 L$ {/ Y

0 m* i2 { A; q, k5 q; A, I4 ^

0 m* i2 { A; q, k5 q; A, I4 ^

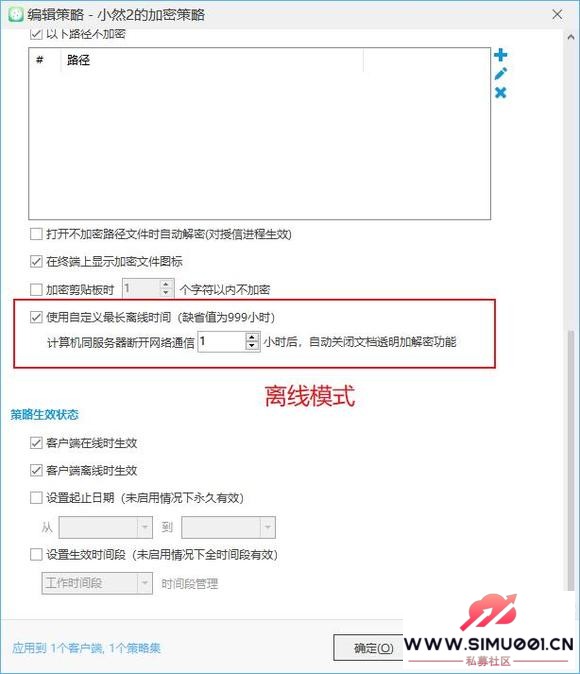

8. 离线管控:让设备“离线不离控” Z$ d w0 I. t" B5 p$ o

企业痛点:离线办公与数据安全“两难全”,员工外出时设备丢失导致核心代码泄露。

1 Z; w, h( F7 L, T员工外出办公时可申请离线权限,设置有效时间(如48小时),期间可正常访问加密文件;离线时长到期后,文件自动锁定,需重新申请或联网续期。

2 D2 k: _" G1 Y; Q

% ~# g* }* [+ ^4 |

$ K# J' A0 ?% o' q6 B

$ K# J' A0 ?% o' q6 B

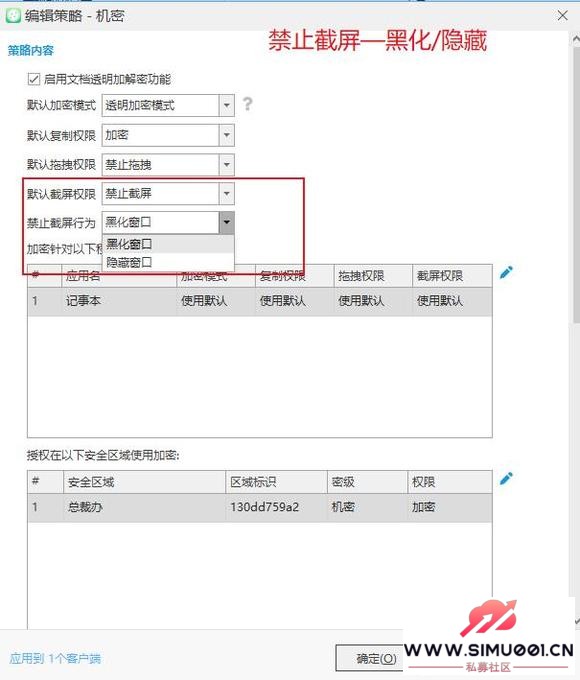

9. 禁止截屏:让敏感内容“不可见”

[& V. r1 d7 {* g3 y% _: \6 k企业痛点:截屏/录屏成泄密“新通道”,员工通过手机拍摄屏幕内容绕过防护。+ s2 f; m$ o( F

解决方案:- v) S4 i8 B7 A

禁用Windows/macOS系统截屏快捷键(如PrintScreen),拦截QQ、微信等第三方截屏工具。: x) g$ G8 S) v! J* G* v

若员工截屏,加密文件区域自动黑化或隐藏。

7 g3 b; r' L/ Q/ H

0 j$ Z0 u9 q# D

% Z9 d( }( K# ` e6 q4 V; L二、代码混淆:让反向工程“无从下手”6 P2 Q) j5 U# S7 _ w

技术原理:3 o! u8 Q- g2 h

通过重命名变量、函数和类,删除注释和空格,插入无效代码等方式,使源代码难以理解,但仍能保持原有功能。' F6 F; B0 W2 D5 _7 N

适用场景:前端代码(JavaScript)、移动应用(Android/iOS)等需公开部署的场景。

0 q) N2 I4 M6 C工具推荐:ProGuard(Java)、UglifyJS(JavaScript)、Dotfuscator(.NET)。

, ~# f6 W% q. D& p8 T. M三、动态代码生成:让静态分析“失效”

7 J2 y' H- g6 y8 \& w8 ]- v技术原理:将部分源代码在运行时动态生成,避免直接存储在代码库中,即使代码库泄露,攻击者也无法获取完整逻辑。

( Y$ R$ @1 ~* I- k5 r适用场景:高安全要求的算法模块、加密密钥生成等场景。

9 [7 n/ ^1 x* F% S$ Z+ A+ z/ F- O实现方式:使用脚本语言(如Python)或模板引擎(如Jinja2)动态生成代码片段。0 W& y; c( N: h" Z" n! U" z- }

% V1 w" e' e% V3 {

# @8 Q E3 N: ~' I/ e/ c结尾:

0 |9 p# J! T, ^! q数据安全是企业的生命线,源代码加密是这条生命线的“核心锁扣”。软件为企业构建从加密、监测、记录到权限管控的全场景防护体系。

# t; C+ t2 O9 r7 I未来我们将持续聚焦国家保密安全战略需求,以技术创新为驱动,不断完善产品与服务体系,共同护航数字中国建设。$ Z, s* K: ]# J1 u& y# \

#源代码如何加密#4 e9 t1 m8 ^- m% b7 K

责编:付 |  |手机版|Archiver|

( 桂ICP备12001440号-3 )|网站地图

|手机版|Archiver|

( 桂ICP备12001440号-3 )|网站地图