源代码泄露的事件有很多,相信大家也都听到过,比如:任天堂源代码泄露事件、《侠盗猎车手6》(GTA 6)泄露事件、微软核心源代码泄露事件、《热血传奇》源代码泄露事件、思科系统遭黑客攻击。

! P, O" u9 t8 v6 x1 r9 O上面这些源代码泄露事件的发生,更加说明了源代码需要保护,是企业的重中之重,比如《热血传奇》,它的源代码泄露导致传奇的私服泛滥,玩家大规模流失,商业损失相当大。 M) r) @" {2 ?9 u" G

那么,如何保护源代码?下面给大家介绍8款源代码加密软件,希望能帮助大家选择到合适的保护方法。( C8 q2 S; E Z" p5 ?. b/ h

' O. [& y. V9 o7 X; K

. F6 I3 v; ~1 Q

. F6 I3 v; ~1 Q

一、源代码加密的重要性与现状

4 q/ T5 |, k, l- m" w随着开源文化的普及和远程办公的常态化,源代码安全问题日益突出。" J' {1 R& f1 k. O

据统计,2024年全球因源代码泄露导致的经济损失超过120亿美元。+ F9 n( U% \: @7 i( @7 A* k9 F

加密软件不仅能防止外部黑客攻击,更能有效管控内部人员有意或无意的泄密行为。9 d" S9 p+ M5 Z* _$ X

优秀的源代码加密工具应当具备以下特点:不影响开发效率、支持多种编程语言、提供细粒度权限控制、具备完善的操作审计功能。下面我们将详细介绍8款符合这些标准的优秀软件。

; ~( c% F9 J) `$ {& k9 `7 y5 s1 K- v

: S3 j9 l' k( k1 y9 E8 T& U2 o二、8款源代码加密软件推荐. {( i% f0 w4 y, {+ s

1.域智盾软件:企业级源代码加密全能解决方案' x, ], t- s) \! v' s' N3 T f% `! w: o

域智盾软件是国内领先的企业数据安全解决方案,专为源代码保护场景深度优化,其核心功能包括:

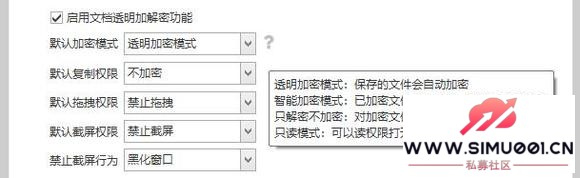

+ t: @7 W, K" M透明加密技术! M) _9 B' |" P& a' N! I

在日常开发过程中,程序员可以像操作普通文件一样编辑、保存源代码,系统会在后台自动完成加密解密过程,完全不影响开发效率。2 }) Q* G0 \: y) |1 {

只有当文件被违规外发(如通过邮件、U盘拷贝)时,接收方才会看到无法识别的乱码内容。如需合法外发,必须通过管理员制作特殊的外发包或申请解密权限。7 H6 x/ L3 @' |, ]- I5 o# O

& z3 F* l' |# g V, J

( L& `6 S" X$ i加密区域管理

0 B+ }9 j4 d* x |2 W$ K大型企业常需要划分不同部门的访问权限。软件可以创建多个加密区域,不同部门不同密钥,确保研发部门无法访问财务部门的加密文件,反之亦然。

9 [5 e! [" n/ Z* N& T" n+ {这种灵活的权限控制有效防止了跨部门越权访问,同时支持灵活的权限调整策略。6 D# Y; g' j' t# I

$ B6 o, z2 W. s9 }$ G$ ^, ?) b

& {7 F0 O6 \5 k( s9 v* g% A2 R文件全生命周期操作记录

& E" @4 E9 y! o/ P* E; \统会详细记录每个加密文件的操作日志,包括谁在什么时间外发了文件、拷贝到何处、是否尝试解密等敏感操作。) I9 ^ g$ j7 |2 s4 _* Y6 ~( g

这些记录不仅可用于事后追责,更能通过异常行为分析提前发现潜在风险。

& U n6 A |/ d. M

5 f1 u- v) G) }9 W8 p' A

& v% C! M3 P5 p

& v% C! M3 P5 p

文件外发包控制5 H8 ^% I X, I, Q

当确实需要外发加密文件时,管理员可以制作具有严格限制的外发包。

1 O( O. Z) ?1 c) c) k* `: G可以设置文件最大打开次数(如仅允许打开3次)、有效时间(如7天后自动失效)、限定特定设备才能打开,甚至禁止打印。这些控制确保外发文件不会无限扩散。

' T8 ?1 Z, h% S2 {/ d* o' V/ k: y3 m1 O6 j& Q$ t3 J

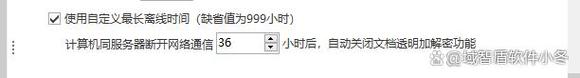

, q, N3 I( [/ ~& [) `$ b% M; Q离线办公保护

+ ^5 i0 f. f8 @8 o6 `/ z针对需要外出办公的场景,软件提供离线授权功能。员工可申请特定时间段的离线权限(如出差3天),过期后所有加密文件自动锁定。

0 b( `) J9 r, H5 `$ m- c4 L& d8 A即使设备丢失,也不用担心源代码泄露,同时避免了频繁联网验证对工作效率的影响。. X! [9 R- R0 F4 W% N8 q% c0 n

$ u/ H0 h% X6 b/ k

* e; Z( U' P) p, y# d6 X$ T! s6 [% ^

* e; Z( U' P) p, y# d6 X$ T! s6 [% ^

截屏与拖拽防护* I5 j1 C6 S3 C( T& |. p v; E2 c

为防止通过截屏或拖拽方式泄露代码,软件可以禁止所有截屏操作(包括系统截图工具和第三方软件),同时拦截非授权的文件拖拽行为。( M4 r7 ?/ ?& t- F$ I3 L

这些防护措施在不干扰正常开发的前提下,堵住了常见的泄密途径。

- z) X0 T; j8 P$ V4 ]2 A0 k

: t& a4 g( ?" Z1 q$ K- W# K

, u q. P6 z: t( n4 Y, s+ A* X

, u q. P6 z: t( n4 Y, s+ A* X

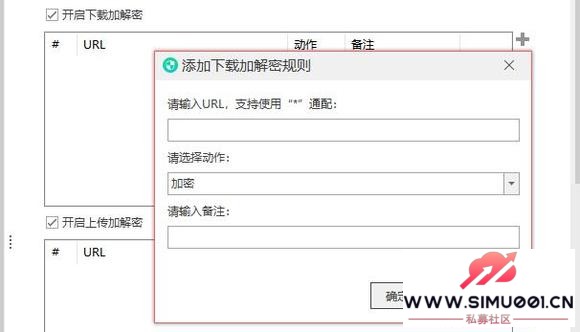

+ P4 c1 ~- m% K' C加密网关保护* h2 Y# B4 w4 c# } ~

软件的加密网关功能可对企业内部网络出口进行监控,对传输中的源代码进行加解密操作,防止中间人攻击。: B/ o! b( O7 ]

; f/ o' W* {/ e: x8 U' n3 F

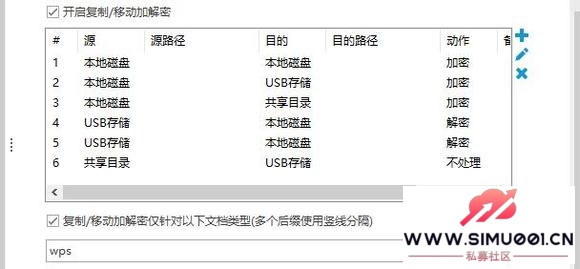

9 z V. p; c+ [2 R* p2 C移动复制加解密

0 r5 K- W* k8 T; U系统支持灵活的文件移动策略,可以定义从USB到本地、从共享文件夹到外部设备等不同场景下的加密行为(自动加密、保持原状或解密)。这些策略可根据文件类型、用户角色等条件灵活配置。

3 b9 G$ {0 M) u' a0 J1 b% [

& H5 _/ w1 s2 H! C. h8 R5 z/ k

5 Y j$ `+ _0 {8 c# }2.CodeSecure Pro

: L# s& n* `" p2 oCodeSecure Pro 作为一款全能型代码加密解决方案,专为大型开发团队设计。

7 ]+ Y1 ^% C/ l/ s; _' y- V其核心优势在于支持Java、Python、C++等十余种主流编程语言,采用军工级AES-256加密算法,确保代码在传输与存储过程中的绝对安全性。

7 Z% W2 _$ h- a9 g0 E3 n该工具独创的实时监控系统可追踪代码访问行为,当检测到异常操作(如未授权拷贝、网络外传)时,立即触发警报并阻断操作,同时生成可视化审计报告,帮助团队快速定位风险点。% [6 H. H* \7 @( {) Q) Y5 i

其分布式架构支持千人级团队协同开发,成为金融、科技等行业头部企业的选择。

$ f$ E9 e8 R# t8 |2 O" l3 o! B$ V% ?

" a- @ D( h3 C

" a- @ D( h3 C

3.Themida: E# Q5 x/ m5 C% r

Themida 则以深度混淆技术独树一帜。通过构建虚拟化保护层,它将源代码转化为难以逆向的机器指令,即使面对专业黑客的调试分析,也能有效抵御反编译攻击。

. C" P! b& ?2 \! P其动态代码生成机制使每次运行的程序逻辑都产生变化,进一步增加破解难度。

/ @+ x9 X' X M* ~ C该工具尤其适合商业软件开发商,曾成功保护多款月活超百万的付费软件,显著降低盗版率。, k) v# U' N8 z# m' o

1 f1 v7 E" W4 O6 k$ M; \- T7 ^

# @' ^* g6 D- ^% X3 r7 `4.RubyEncoder

4 N; t! s9 V# N+ d针对Ruby生态的RubyEncoder 提供了精细化安全控制。开发者可根据代码敏感度选择混淆、加密或两者结合的保护模式,并自定义加密强度。# G+ v# _% [; E! S6 j# p4 Y4 ]1 z

其独特的模块化设计允许对特定函数或类进行局部加密,在保障安全的同时兼顾性能优化。该工具还支持Rails框架集成,成为Ruby on Rails开发者的热门选择。/ d) g! S; R3 G1 j: [% }

9 X( f. d p. c* J

* N, Q4 R# G! N0 [

* N, Q4 R# G! N0 [

5.NXCrypt- {5 q, p0 m$ J

NXCrypt 聚焦C#代码保护领域,提供从基础混淆到高级加密的全套方案。

2 m# \2 b) d* a/ S$ X其与Visual Studio的无缝集成(支持2019-2022全版本)使开发者无需切换环境即可完成保护流程。4 M7 \: R2 i* z! R0 _

特别值得一提的是其算法库包含国密SM4等国产加密标准,满足政务、金融等行业的合规要求。, t! y3 P9 q) { s. ^% r

5 p5 m& f/ P! M( p! Y

0 s+ i+ I% J9 e8 F9 l, r W6.Steganos Safe0 z3 S1 K$ N$ w& f+ z/ d4 f

对于追求便捷性的开发者,Steganos Safe 提供了直观的解决方案。( w. I; F3 E$ j# h! e, Y

通过创建虚拟加密硬盘,用户可像操作普通文件夹一样管理源代码,所有文件在写入时自动完成AES/RSA双重加密。( h+ z5 }9 d u& q4 ?

其"拖放即保护"的设计理念,使非技术用户也能轻松实现安全存储。7 J5 ]" K% u, S0 ^

" J( [/ f+ Y! y5 C7 g7 \# @

, v3 G& m& |4 u7 a

, v3 G& m& |4 u7 a

7.Vormetric$ g2 L4 g+ y& f: w' t. J) y

在企业级市场,Vormetric 的透明加密方案展现出强大适应性。) C9 {, d D, ?7 d1 ]

它支持Windows、Linux、Unix等多平台部署,可与AD域控、Kerberos等认证系统深度集成。$ @: t C/ c V* V0 B7 D

其核心优势在于"零感知"加密——在不影响用户操作习惯的前提下,自动对指定目录或数据库字段进行加密,成为跨国企业复杂IT环境的理想选择。 s0 x+ G/ g& |/ ^

q* R/ l- h6 X/ ~) b0 L

+ V& e* E) S- v' [! G& C- J8.SafeHouse Explorer

5 I8 D& a0 [3 ?0 w. d, W* u/ ZSafeHouse Explorer 则以轻量化设计满足中小企业需求,其加密容器技术可在U盘等移动设备上创建安全空间,AES-256加密强度与便携性达到完美平衡。

3 @8 X/ ~1 M$ z$ `7 L. }5 f' t% P, N1 F6 i* v$ b$ q' n

1 ?2 w! F' f/ z$ ~5 `3 ]三、如何选择适合的源代码加密软件' h8 D2 a/ z# Z& P

选择加密软件时,需考虑以下因素:团队规模、开发语言、预算限制和特殊需求。

' K4 K: i8 k) ?7 J中小企业可能更适合轻量级解决方案,而大型企业则需要全方位保护的软件。) J9 s+ c+ Y) x6 I6 C+ E- \

特别提醒:加密软件部署后,应定期审计策略有效性,及时更新识别规则。 s1 D( q- K9 i8 `2 J/ G- M1 Y

同时要平衡安全性与开发效率,避免过度限制影响团队生产力。

+ {5 r% o+ b3 [

y$ y# \! @# G6 I5 Q

v1 J7 v! L; e S- C" D+ N四、2025年代码加密新趋势2 g3 ~" Q6 n) n" }

随着量子计算的发展,传统加密算法面临挑战。

- c' l' d2 ]; U' o* U领先的加密软件已开始部署抗量子加密技术,同时,AI驱动的异常检测、区块链存证等新技术也逐渐融入代码保护领域。) V# K, i6 j# t, o o6 m

五、实施源代码加密的注意事项 x9 y5 k. L. ?5 o: Y* M; f

成功部署加密系统需要:1 Q$ X1 E* D$ A f/ E

1.提前做好员工培训,减少抵触情绪;

: d4 f9 V3 Q% L# H) a& G1 H- g2.制定清晰的加密策略和应急预案;! F( P- Q% f" F

3.选择支持多种开发环境的解决方案;; Z$ X# [; Q k( j9 o+ W

4.定期测试解密流程,确保紧急情况下可快速恢复数据。' G2 P8 l9 E0 f8 C

8 s; ~( z9 U9 c7 E1 _

- u$ p! V2 |4 n

- u$ p! V2 |4 n

六、总结

5 d, E" G% D/ p0 p* b! D, P保护源代码安全是每个技术团队的责任,选择合适的加密工具都能显著降低泄密风险。

5 P! A Y4 W- t7 p4 X7 I3 z3 P L$ Q8 o, r2025年,随着远程协作成为常态,代码加密不再只是可选方案,而是开发流程中必不可少的环节。1 l; K6 a4 ]; h X: K

建议企业根据实际需求评估这些工具,必要时可申请试用版本。

' Q. `/ t6 H, [5 K8 u记住,在数据安全领域,预防性投入远比事后补救成本低得多。现在就行动起来,为您宝贵的源代码穿上"防护甲"吧! |

|手机版|Archiver|

( 桂ICP备12001440号-3 )|网站地图

|手机版|Archiver|

( 桂ICP备12001440号-3 )|网站地图